Estrategias de afrontamiento para la ansiedad por pérdida del teléfono celular

Para muchos, un día sin un teléfono inteligente un día sin sol.

El problema se vuelve mucho más complicado si creemos que hemos perdido nuestros teléfonos agravando la ansiedad y el estrés.

Un nuevo estudio describe los posibles mecanismos de afrontamiento. Sorprendentemente, pocos usuarios de teléfonos inteligentes tienen un plan para minimizar las repercusiones asociadas con la pérdida del dispositivo.

Los expertos sostienen que el teléfono inteligente ha cambiado nuestro comportamiento, a veces para mejor, ya que ahora podemos conectarnos e interactuar con muchas más personas que nunca antes, a veces para peor, ya que es posible que nos hayamos vuelto demasiado dependientes del dispositivo.

De cualquier manera, el teléfono inteligente está aquí para quedarse, ya que cientos de miles de personas se conectan a través de las diversas redes sociales y otras aplicaciones disponibles en nuestras células.

Sin embargo, nuestra dependencia trae ansiedad.

La pérdida del teléfono inteligente no solo representa una desconexión inmediata de los contactos en línea, sino que también es un riesgo potencial para la privacidad y la seguridad en caso de que el teléfono perdido termine en manos de un tercero malintencionado.

En el estudio, los investigadores canadienses describen los posibles mecanismos de supervivencia que podrían ser necesarios después de una pérdida o robo y los problemas de seguridad que podría enfrentar el usuario.

Los investigadores señalan que las mismas ansiedades se aplican igualmente a las computadoras portátiles, tabletas y otros dispositivos digitales perdidos o robados.

Como se encuentra en el Revista internacional de comunicaciones móviles, Los investigadores de la Universidad de McMaster explican que la conveniencia de la movilidad, la comunicación inalámbrica y el poder de procesamiento de información de los teléfonos inteligentes y otros dispositivos digitales portátiles ha llevado a que cada vez más personas lleven consigo valiosos activos de datos dondequiera que vayan.

Estos activos pueden incluir contactos personales y comerciales, fotografías y videos privados, notas de reuniones y conferencias y similares, detalles bancarios, extractos de servicios públicos, hojas de cálculo de la empresa y mucho más.

Todos estos activos son potencialmente sensibles al abuso por parte de terceros.

Los investigadores de la DeGroote School of Business, los Dres. Yufei Yuan y Norm Archer, y el estudiante de posgrado Zhiling Tu, dijeron que como muchas empresas ahora tienen una política BYOD (traiga su propio dispositivo) en lugar de distribuir un dispositivo corporativo estándar a todos los empleados, existen problemas de seguridad adicionales que surgen de su siendo el control centralizado de los datos en un dispositivo determinado.

El valor de la pérdida de hardware puede ser insignificante en comparación con la pérdida de datos confidenciales o patentados.

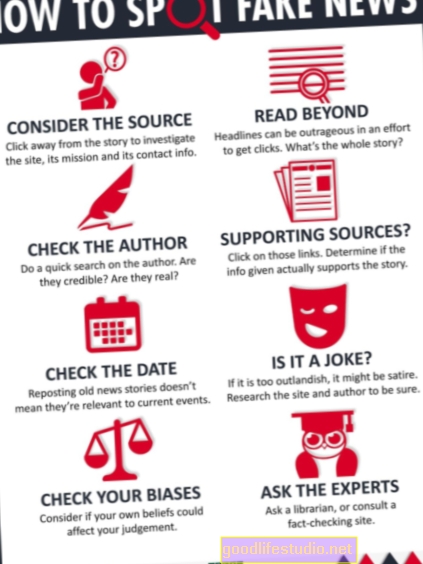

Los investigadores descubrieron que, si bien existen varias contramedidas que se pueden utilizar para hacer frente a la pérdida y el robo de dispositivos móviles, los usuarios desconocen su existencia o no están dispuestos a utilizarlos. Como resultado, es necesario explicar el costo y la conveniencia de las contramedidas de seguridad.

Los investigadores descubrieron que muchos usuarios de teléfonos celulares desconocen las actividades que pueden realizar para minimizar los efectos de la pérdida de un teléfono inteligente.

Descubrieron que solo unos pocos usuarios activos y conscientes de la seguridad conocían las contramedidas y que muchos usuarios no estaban al tanto de la configuración de eliminación de datos de "bomba de tiempo" y bloqueos de dispositivos remotos o similares o simplemente negaban el riesgo de perder su teléfono.

Sus hallazgos sugieren que podría ser necesaria una campaña de concientización para alentar a los usuarios generales a hacer que sus dispositivos sean más seguros y que las organizaciones deben hacer cumplir ciertas funciones en sus empleados y miembros para proteger los datos confidenciales que podrían estar en esos dispositivos fuera de su control directo.

Fuente: Inderscience